Что почитать: свежие записи из разных блогов

Категория: наука

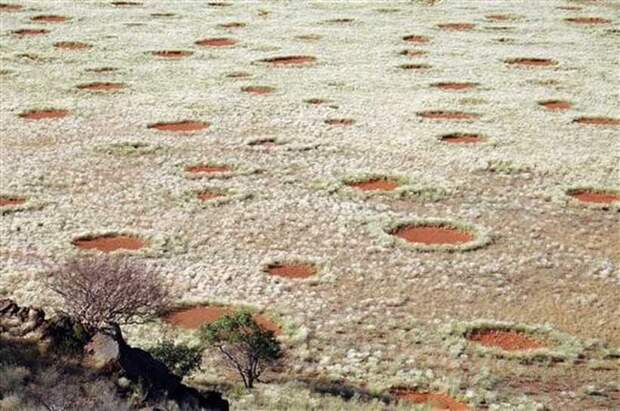

Пустыня, сообщество «Наука загадок»

Изменение гравитации в ближайшую неделю

К Земле приближается огромная комета, которая вызовет искажения гравитационного поля Земли!

Комета, которую назвали C/2022 Р1, прилетела со стороны Солнца, как и Челябинский метеорит, поэтому ее обнаружение наземными службами предупреждения было почти невозможным. Масса кометы настолько велика, что, несмотря на то, что она пройдет в 2 миллионах километрах от Земли (это более чем в 4 раза больше, чем расстояние от нас до Луны), она вызовет временное искажение гравитационного поля нашей планеты, вследствие чего сила тяжести изменится примерно на 40 процентов.

Таким образом, в течение недели, начиная с сегодняшнего дня, мы все почувствуем небольшое ослабление гравитации - можно будет подпрыгнуть чуть выше, или поднять более тяжелые вещи. К сожалению, помимо интересных явлений комета принесет и технические проблемы - множеству спутников придется корректировать свою орбиту, а точно настроенные орбитальные инструменты придется перезапускать. Кроме того, ожидается морской прилив необычайной силы, и даже Байкал может ненадолго выйти из берегов.

Обратите внимание, что масса кометы рассчитана неточно и может быть уточнена. В связи с этим, просим принять меры предосторожности и привязать на ноги утяжелители, чтобы не улететь в небо.

Спасибо!

вк группа Край Будущего

Пустыня, сообщество «Наука загадок»

Бирюза на Марсе

Марсоход Perseverance обнаружил нечто удивительное на Красной планете — небольшой камень бирюзового цвета с кратерами на его поверхности.

скрытый текст

Твиттер марсохода

Пустыня, сообщество «Наука загадок»

Во-первых, это красиво. Очень

Новый дизайн ракеты-носителя "Союз-2"

ЗДЕСЬ можно будет наблюдать запуск в прямом эфире. 20 марта 2021, 8:15

Пустыня, сообщество «Наука загадок»

Гагарин

Публикация из блога «Мышиные заметки» (автор: Джулиан):

Сегодня День рождения Юрия Гагарина

© Источник: https://blog-house.pro/mousenotes/post-190142/

Юцитар Айлерзед, блог «Военная история и жизнь для альши Голя»

* * *

Итак, господа, в особенности мои альши, сегодня поговорим о том, что спасает нас от суровой действительности, а именно — о культуре.

Какие произведения становятся великими? Те, которые нужны эзеран*. Те, которые описывают или воплощают на экране героев, с которыми разумные могут ассоциировать себя и своё окружение. Существующие в близкой нам плоскости. Ассоциации могут и не быть прямыми, могут просто доносить героя в плоскость. Скажем, у меня нет ничего общего с Гойторэмом** из одноимённого фильма, правда? Я совершенно психически здоров, и уж тем более не собираюсь никого убивать. Но мы примерно одного возраста. У меня могли бы возникнуть те же проблемы, что и у него, окажись я в подобной ситуации. И я его понимаю. Несмотря на порицание и критику его действий. А фильм про мирайкари*** уже не будет мне настолько интересен. Я их не понимаю. Не понимаю как они думают. В конце концов, у нас разные цели и взгляды на мир. У нас нет общего, и поэтому непонятный мне фильм (если он эту непонятность и грань не пытается стереть, и делает акцент на далёкую от меня жизнь мыслящего растения) я скорее всего пропущу. Чтобы сделать такой фильм интересным, авторы обычно демонстрируют то, чем иные расы походят на его целевую аудиторию, чтобы вызвать эмпатию.

Итак, хотите достучаться до зрителя? Сделайте героя понятным. Не простым как три копейки, а такого, чтобы разумные с проблемами или без могли его понять и оценить. Оценить его хорошие и плохие стороны, соотнося их с теми, какие могли бы иметь они сами. Или которые хотели бы иметь. Которых боятся.

Можно сделать несколько черт, которые совершенно непонятны, и всего одну понятную, или наоборот, но хотя бы одна точка соприкосновения поможет.

То же самое и с культурой в общем. Она всегда отражает нашу жизнь, впечатления и страхи. Не отражает — остаётся невостребованной.

_______________________________________

[Прим. пер.:

*Эзеран — "разумные" (общность мыслящих существ Доминиона)

**Гойторэм — герой серии боевиков Инрая ("Гойторэм", "Гойторэм: под властью нереального" и "Гойторэм: финал").

***Мирайкари — раса разумных растений, обитают в секторе Дзакат.]

Юцитар Айлерзед, блог «Военная история и жизнь для альши Голя»

* * *

У Вас много свободного времени на каникулах? У меня — да.

Нашёл я таки способ пробраться в альгар — нацепил дешёвые очки, оделся глупо и состроил молодую мину. Вроде как студент. Ученики меня, конечно же, узнали, и смеялись долго, но охранник ничего не заподозрил даже когда я блокировал собственный пропуск в коде (в ином случае он точно дал бы руководству знать о моём присутствии). Все студенты сразу стали убеждать охранника в том что я то-ли новенький, то-ли проблемный, то-ли слабоумный, в общем — лицо сочувствия заслуживающее и вообще отчаянно торопящееся на пересдачу. Мне даже лгать не пришлось, только опустить виноватый взгляд из-под несуразных очков к полу и горестно вздохнуть, мол, теперь уже точно не пересдам, а с историей военной у меня ой какие проблемы.

Охранник улыбнулся и всё же дал пройти по пропуску одного из учеников.

Как на работу вернусь — добьюсь его увольнения, невежды. Пропуска студентов, которым разрешено пройти, работают всегда, и не могут дать сбой, и если таким подозрительным личностям без пропуска давать гулять по альгару, он лишится своего статуса одного из самых безопасных учреждений в городе. Безобразие, не иначе, которое сегодня мне было на руку.

В общем, пошёл я гулять по альгару. Большинство студентов пришли на пересдачу, но у некоторых всё ещё идут занятия — например у профильников старших, практика которых в начале года отменилась из-за сильных дождей. Чтобы шумиха каникул их не трогала, профильников отправили во второй корпус, куда я собственно и направился.

Шёл спокойно по тихому коридору, на ходу избавляясь от своего маскарада, и внезапно для себя услышал стук двери возле лестницы. В обоих корпусах возле лестниц находились только помещения с инвентарём, а у всего рабочего персонала, кроме охраны и некоторых учителей, выходные, так что я пошёл проверить. Понимаете, когда давно нет дождя, за него сойдут и горестные слёзы — в смысле, мне совсем нечего делать.

Открыл я дверь, а на меня уставились два студента.

"Вот это наглость," — говорю. — "вы чем заняты во время занятий?"

"Ну видите, какая классная кладовка," — отвечают. Я набрал воздуха и вложил в следующую реплику всё возмущение, на которое был способен: "Не могли бы вы наслаждаться подсобными помещениями вне учебного процесса?!"

Студенты испарились бы, состоя они из воды, но увы — состояли они ещё и из прочих неиспаряемых одним только прожигающим взглядом веществ.

"Вообще-то мы прячемся от эрре Люциан, перепутали вас с ней."

Я был даже не уверен, чем я более недоволен — прогуливанием занятия коллеги или тем, что нас с ней могут перепутать.

"Ладно," — говорю. — "выходите."

Они вышли, и взял их с собой в библиотеку, таскать стопки книг, от которых у меня спина болит. Они потом ещё и печенья занесли. Обожаю прогульщиков истории искусств. То же мне предмет. Так хоть время с пользой потратят.

Юцитар Айлерзед, блог «Военная история и жизнь для альши Голя»

Молю о спасении

Добрый вечер, дорогие читатели, и в особенности пересдающие что-либо в данный период времени обучающиеся АНКИДа*.

За время праздничного безделья я в очередной раз убедился, что такой образ жизни мне исключительно вреден — я от него впадаю в неприятную сердцу меланхолию, тоску и отчаянную жажду деятельности. Кажется, я уже наскучил собственному дому, а он наскучил мне, потому как большую часть своего времени я обыкновенно провожу за образованием, своим или чужим — значения не имеет. Так вот.

Пытался пробраться на своё рабочее место за книгами, которые по усталости и наивности не взял, уходя на отдых, но меня назвали сумасшедшим и велели отправляться спать в пищу лицом, как, надо думать, делают все здравомыслящие люди.

Кажется мне, здравомыслящие в самом деле люди спят, всё-таки, в кровати, но этот факт не умаляет моего статуса сумасшедшего, ведь конкретно я чаще всего сплю за столом. В своё оправдание скажу, что выхода у меня нет — несмотря на отчаянные попытки исправиться, я вечно забываю, что начало пути в царство снов должно начинаться по моей воле, а не под влиянием самозакрывающихся глаз. Вот видите? Всё против меня. Даже собственные веки.

Однако, ближе к делу. Дорогие альши. Теперь, когда я донёс до вас всю тяжесть своего положения, прошу, молю об услуге всех, кто в данный момент вхож в альгар (а именно пересдающих), зайти, или если я запер дверь — прямо взломиться в мою (первую во втором даруте) аудиторию и забрать для меня все лежащие на столе объекты. После — можете прийти ко мне домой, либо я встречу Вас у центрального входа альгара. Платой за услугу могут стать как материальные средства, так и цикл персональной подготовки к грядущим работам (не стану даже ругаться, если Вы известите о вопросах весь поток).

Если Вас заинтересовало это предложение, прошу, свяжитесь со мной. Вопрос жизни и смерти.

_______________________________________

[Прим. пер.:

*АНКИД — альгар науки, культуры, истории и дипломатии]